Alat analog DS28C40 DeepCover Automotive I2C Authenticator

Bubuka

Industri otomotif ngalaman transformasi dina jumlah fitur anyar sadia pikeun konsumén, dina jalan pikeun mibanda kandaraan otonom di unggal garasi supir urang. Fitur ieu nyumbang kana otomatisasi kondisional setir, akselerasi, sareng ngerem. Dina waktos anu sami, genah sareng fitur jasa sayogi kalayan sentuhan layar atanapi ngalangkungan paréntah sora. Kiwari, mobil gaduh kacerdasan pikeun ngalakukeun langkung seueur nyalira, tina otomatis ngaktipkeun balok tinggi ka parkir nyalira, ngadeteksi bintik buta, sareng ngerem sateuacana pikeun nyegah tabrakan. Ngamungkinkeun kamampuan ieu nyaéta unit kontrol éléktronik (ECU) anu nyambung ka éléktronika bagian mobil individu. Éléktronik ieu ngadukung barang-barang sapertos sistem bantuan supir canggih (ADAS), manajemén kakuatan, powertrain kendaraan listrik (EV), infotainment, lampu LED, éléktronika awak, konektipitas sélulér, sareng kaamanan. Loba bagian mobil merlukeun adherence ketat ka pabrik alat aslina (OEM) spésifikasi pikeun ngajamin kinerja sarta operasi aman. Tapi kumaha ECU terang upami sarat ieu kacumponan?

Catetan aplikasi ieu ngabahas kumaha skéma auténtikasi silih kriptografi tiasa ngaktifkeun auténtikasi anu dipercaya tina bagian-bagian mobil anu penting ngaliwatan operasi papasangan, ngabantosan nyumponan syarat ISO21434 sareng UNECE WP.29 Cybersecurity Regulation anu ngalaksanakeun paradigma "aman ku desain".

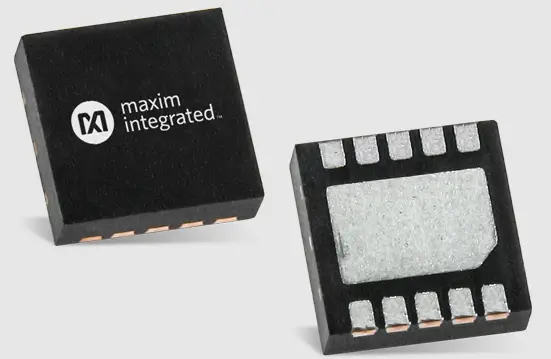

Hayu urang ngartikeun naon anu dimaksud ku "pasangan" dina kontéks ieu. Papasangan nyaéta auténtikasi kriptografi sareng asosiasi antara subsistem kendaraan anu béda anu ngamungkinkeun silih percaya. Lamun datang ka ujung otomotif, kaasup sensor otomotif tur aktuator, kapercayaan ngawengku sababaraha aspék: suku cadang mobil kudu OEM-disatujuan, provable, sarta geus aman dikawasa siklus hirup (manufaktur, instalasi, calibration, refurbishing, decommissioning, jsb). DS28C40 Automotive I2C Authenticator IC tiasa ngadukung rupa-rupa skéma papasangan sareng traceability tina siklus kahirupan pikeun ujung otomotif. IC ieu dipaké salaku example sapanjang dokumén ieu.

Kauntungannana Pairing

- Pamakéan pasangan part mobil mawa loba mangpaat pikeun pabrik otomotif. Hayu urang ngajelaskeun kauntungan ieu dina leuwih jéntré.

- Idéntifikasi jeung auténtikasi Strong of Bagian

- Kauntungan anu pangheulana sareng "pasangan" nyaéta nyayogikeun idéntifikasi anu kuat sacara kriptografis sareng auténtikasi suku cadang mobil. Ku cara ngaitkeun bagian mobil khusus ka kendaraan khusus, produsén tiasa mastikeun yén ngan ukur bagian otorisasi anu dianggo dina kendaraanna. Ieu henteu ngan ukur ningkatkeun kaamanan, tapi ogé ngabantosan nyegah panipuan, maling, sareng pemalsuan. Résiko dikurangan ku skéma auténtikasi anu kuat ieu sabab bagian anu ngagantian ayeuna kedah otentik sareng valid, ngaleungitkeun bagian tiruan atanapi dipaling.

Auténtikasi kuat Data Daur Kahirupan

Kauntungan kadua "pasangan" nyaéta kamampuan pikeun nyimpen sareng ngabuktoskeun daur hirup bagian mobil. Ieu kalebet kalibrasi sareng setélan bagian, kaayaan siklus hirup (léngkah-léngkah manufaktur, léngkah-léngkah pangropéa, ningkatna sareng mindahkeun ka mobil sanés, ngonpigurasikeun / calibrating, decommissioning, jsb.), Identifier chassis mobil anu aya hubunganana, sareng inpormasi traceability anu relevan. Métode kriptografi ngagunakeun tanda tangan digital mawa bukti resmi ngeunaan kaayaan bagian mobil pinuh. Inpormasi tambahan ieu tiasa dianggo ku ECU mobil pikeun ngatur bagian otentik, sapertos nampik kaméra OEM ADAS anu teu leres dikalibrasi, dinonaktipkeun, atanapi dipasang sacara sukarela kana mobil sanés tanpa otorisasi anu leres. Data ieu ogé tiasa énkripsi pikeun kaamanan tambihan, anu ngamungkinkeun produsén mastikeun yén ngan ukur pihak anu otorisasi tiasa ngaksés éta. Ieu attestation tina siklus hirup bagian urang ngurangan résiko ngagunakeun bagian teu valid sanajan aranjeunna otentik, disadiakeun yén ECU ogé cukup aman ku kituna euweuh bypass tina verifikasi bagian mobil mungkin.

Aman Daur Kahirupan Data Tulis Aksés Control

Bisa ngandelkeun kahirupan anu aman, data siklus penting pisan pikeun amanah. TampKalayan inpormasi daur hirup tiasa ngantepkeun batur pikeun ngahadean deui bagian-bagian anu tos lungse atanapi rusak anu tiasa nyababkeun résiko kaamanan atanapi nganggo bagian anu dipaling. Ku ngagunakeun kontrol aksés dumasar-kriptografi, pabrik bisa mastikeun yén ngan pihak otorisasi bisa ngarobah mémori informasi siklus hirup bagian mobil urang jeung informasi sejenna dipaké pikeun ngabeungkeut bagian mobil ka ECU. Dealer OEM anu disatujuan teras tiasa ngagentos bagian mobil sareng ngahubungkeun bagian éta sareng sasis mobil, ngajalankeun kalibrasi anu disatujuan, jsb.

Aktivasina Kriptografi Bagian Mobil

Aya sababaraha skénario dimana bagian mobil kedah lirén fungsina sacara normal upami henteu napel kana kendaraan anu sah. Ieu tiasa lumangsung nalika bagian dipaling. Sababaraha alat peryogi prosés pamasangan anu leres supados tiasa beroperasi sacara aman. Dipindahkeun ka kendaraan sanés tanpa nuturkeun aturan pangropéa anu ketat tiasa bahaya. Masalahna ogé tiasa timbul nalika serangan man-in-the-middle lumangsung, dimana subsistem kendaraan henteu langsung komunikasi sareng ECU anu sah tapi nganggo alat rogue panengah. Aktivasina kriptografi bagian mobil tiasa ngabéréskeun masalah éta.

DS28C40 Fitur konci

The DS28C40 bisa dipasang kana bagian mobil sakumaha ngadegkeun papasangan. Janten, penting pikeun nyorot fitur-fitur utama DS28C40 sateuacan langkung rinci dina bagian anu sanés. Alatna mangrupikeun authenticator anu aman anu nyayogikeun set inti alat kriptografi. Alat-alat ieu nyayogikeun fungsi kaamanan simetris sareng asimétri sapertos anu disorot dina Tabel 1.

meja 1. DS28C40 Crypto-Kaamanan Tipe Babandingan

| TIPE CRYPTO-kaamanan | PEDARAN |

| Simétri (basis SHA-256) | Kamampuhan konci rusiah SHA-256 saluyu sareng FIPS 180 sareng tiasa dianggo sacara fleksibel dina hubunganana sareng operasi ECDSA atanapi sacara mandiri pikeun sababaraha fungsi HMAC. Biasana, éta ngagaduhan implikasi di handap ieu pikeun sistem:

1. ECU na DS28C40 beroperasi ti konci rusiah sarua atawa diturunkeun. 2. Rahasia ditangtayungan tina serangan panyingkepan. 3. Ngarojong auténtikasi bidirectional ku ngabandingkeun HMACs kalawan maca / nulis kaca. 4. SHA-256 boga pajeulitna algoritma handap vs ECC-P256. 5. SHA-256, lamun dipaké, boga nepi ka 12x waktu itungan leuwih gancang vs ECC-P256. |

| Asimétri (basis ECC-P256) | Kamampuhan konci umum / swasta ECC beroperasi tina kurva P-256 anu ditetepkeun NIST sareng kalebet generasi tandatangan ECDSA anu patuh 186-4 sareng verifikasi pikeun ngadukung modél auténtikasi konci asimétri dua arah. Biasana, éta ngagaduhan implikasi di handap ieu pikeun sistem:

1. ECU beroperasi kalawan konci umum; DS28C40 kalawan konci swasta pakait. 2. Konci swasta kudu ditangtayungan; euweuh sarat pikeun ngajaga konci publik. 3. Ngarojong auténtikasi bidirectional tina tanda tangan sareng maca / nyerat halaman. 4. ECC-P256 ngaronjat pajeulitna vs SHA-256. 5. ECC-P256 gaduh waktos auténtikasi langkung panjang vs SHA-256. |

Sajaba ti éta, alat ngandung hiji panganteur I2C, a true random number generator (TRNG), 6kb of one-time programmable (OTP) memori pikeun data pamaké, kenop na certifications, hiji configurable input/output tujuan umum (GPIO), jeung nomer idéntifikasi ROM 64-bit unik (ROMID). Mémori OTP ngan ukur tiasa nyetél bit tina 1 dugi ka 0 dina halaman mémori 32-bait. Aya setélan panyalindungan pikeun blok halaman mémori. Kalayan alat OTP, operasi nulis sareng setelan panyalindungan ngahasilkeun hasil anu teu tiasa dibalikeun deui. Setélan panyalindungan nyaéta panyalindungan nulis/baca, panyalindungan nulis dioténtikasi pikeun ECDSA/HMAC jeung panyalindungan énkripsi anu leuwih kompleks. Pin GPIO ngadukung konfigurasi anu dioténtikasi. Panungtungan, alat kasebut pas dina pakét 10-Pin TDFN (3mm x 3mm) kalayan rentang operasi ti -40°C nepi ka 125°C.

Skéma Pamasangan Konci Béda Aktipkeun Rupa-rupa Pilihan Papasangan Mobil-ka-Bagian

Mangpaat mékanisme kaamanan papasangan ngandelkeun skéma auténtikasi tantangan-réspon anu merlukeun pamasangan rupa-rupa "kapercayaan": sertipikat, pasangan konci publik-swasta, konci publik statik, dibagikeun konci rusiah, jsb Rupa-rupa pilihan nyadiakeun tingkat béda kaamanan sarta kalenturan. , ngamungkinkeun produsén pikeun milih pilihan pangalusna pikeun kaperluan husus maranéhanana. Sababaraha pilihan tiasa digabungkeun: sacara umum, auténtikasi bagian kendaraan awal diperyogikeun pikeun ngaleungitkeun pemalsuan, tapi ngalangkungan, léngkah-léngkah tambahan kalebet pamasangan, konfigurasi, sareng pamustunganana, asosiasi kendaraan-ka-bagian khusus kedah dilakukeun. Ieu katutupan dina sésa dokumén.

Auténtikasi tangtangan-réspon

Salaku panginget umum, auténtikasi tantangan-réspon ngagaduhan léngkah-léngkah ieu:

- Alat verifier ngirimkeun "tantangan" (jumlah acak) pikeun alat prover.

- prover ngagunakeun rusiah asup digital angka acak sarta ngahasilkeun "respon" (jumlah acak bisa jadi concatenated pikeun ngagantelkeun informasi tambahan, Contona, data siklus hirup). Auténtikasi Tangtangan-Respon Salaku panginget umum, auténtikasi tantangan-réspon ngagaduhan léngkah-léngkah ieu:

- Alat verifier ngirimkeun "tantangan" (jumlah acak) pikeun alat prover.

- prover ngagunakeun rusiah asup digital angka acak sarta ngahasilkeun "respon" (jumlah acak bisa jadi concatenated pikeun ngagantelkeun informasi tambahan, Contona, data siklus hirup).

- prover ngirimkeun "réspon" pikeun ECU, kadang kalawan data idéntifikasi tambahan.

- Verifier nu verifies data idéntifikasi prover urang jeung respon.

Catetan auténtikasi ieu bisa dipigawé duanana cara.

Pilihan dumasar-sertipikat

Bagian mobil auténtikasi kuat, auténtikasi data siklus hirup, kontrol aksés memori, sarta aktivasina bagian mobil bisa ngandelkeun auténtikasi dumasar-sertipikat. Janten, pilihan ieu sacara kriptografis ngabuktikeun identitas alat sareng inpormasi tambahan sapertos data siklus kahirupan.

Salaku panginget umum, auténtikasi dumasar sertipikat bagian mobil ku ECU nyaéta kieu:

- ECU ngirimkeun "tantangan" (nomer acak) kana bagian mobil napel.

- Bagian mobil nganggo konci pribadina pikeun ngadaptarkeun nomer acak sacara digital (jumlah acak tiasa dihijikeun pikeun ngagantelkeun inpormasi bagian mobil tambahan, contona, data siklus hirup).

- Bagian mobil ngirimkeun tanda tangan "réspon" sareng sertipikat bagian mobilna ka ECU.

- ECU marios sertipikat bagian mobil nganggo sertipikat OEM CA. Suku cadang mobil anu henteu asli ditolak di dieu kusabab sertipikatna henteu dikaluarkeun ku OEM CA.

- ECU pariksa réspon bagian mobil. Sadaya klon ditolak sabab konci pribadi teu tiasa disalin; kituna, bagian kloning teu bisa ngitung tanda tangan bener. skéma ieu ogé bisa dipigawé dina arah nu lalawanan, dimana bagian mobil bisa mastikeun yén ECU nyaeta legit, atawa aksés nulis memori anu dibikeun.

Pamasangan Sertipikat

Pamasangan sertipikat kedah dilakukeun sateuacan ngajalankeun skenario auténtikasi dumasar kana sertipikat. Janten, salami manufaktur mobil, sertipikat konci umum kedah diprogram kana ECU mobil sareng bagian mobil anu napel na. Pamasangan sertipikat éta butuh otoritas sertifikasi akar anu saling dipercaya (OEM CA). Hayu urang nyandak mantanample tina kaméra mobil urang janten bagian mobil pakait kana ECU sakumaha per Gambar 1.

Pemrograman ECU

Nalika ECU kedah ngabuktoskeun kaaslianana kana suku cadang kendaraan sareng aktivasina kriptografina diperyogikeun, OEM kedah nganggo sistem inisialisasi anu aman pikeun nyiapkeun ECU ku ngalaksanakeun operasi ieu:

- Muatkeun pasangan konci anu unik pikeun ECU sareng simpen kana ECU (alternatipna pasangan konci tiasa dibangkitkeun dina ECU, sareng konci umum dibaca tina ECU). Konci swasta mantuan ECU ngabuktikeun identitas na.

- Ngaluarkeun Sertipikat ECU sareng simpen kana ECU. Sertipikat ECU ditandatanganan sacara digital nganggo konci pribadi OEM CA. Léngkah ieu ngabuktikeun yén ECU asalna tina OEM.

- Nyimpen Sértipikat OEM CA (ngan konci umum CA disimpen pikeun dipaké salaku sertipikat CA basajan) kana ECU. Léngkah ieu ngabantosan ECU pariksa sertipikat bagian mobil anu napel salami prosés auténtikasi anu kuat sareng mastikeun yén éta disatujuan bagian OEM. Hiji mantanampsertipikat ECU ditetepkeun dina Tabel 2.

meja 2. ECU urang Eusi bijil

| sawah | PEDARAN |

| Identifier Unik ECU | Pilihan. Hiji ID uniquely identifying nu ECU. |

| Koordinat ECDSA Public Key X | ECU gaduh pasangan konci anu unik pikeun tujuan auténtikasi. Widang ieu ngandung bagian umum tina pasangan konci ieu.

Kusabab saha waé tiasa ngahasilkeun sapasang konci, sertifikasi dilaksanakeun dina konci umum ieu pikeun ngabuktikeun yén éta parantos disatujuan ku Akar CA anu saling dipercaya. |

| ECDSA Public Key Y koordinat | |

| data tambahan | Data sawenang-wenang tambahan |

| Komponén ECDSA Signature Sunda | Tanda tangan ieu diitung nganggo konci pribadi Root CA Authority nalika sertipikat "dikaluarkeun".

Éta ngégél widang anu disebatkeun di luhur; teu aya anu tiasa ngajalin sertipikat atanapi ngarobih sertipikat. Sertipikat ngajamin yén nilai ECDSA Public Key dina widang di luhur cocog sareng identifier Unik ECU sareng data sawenang anu diklaim dina sertipikat AND parantos dikaluarkeun ku Akar CA anu dimaksud. tanda tangan valid bisa dihasilkeun ngan ku Akar CA sah. |

| ECDSA Signature S komponén |

Generasi sertipikat ECU ngalibatkeun tilu éntitas anu kalebet OEM CA, sistem initialization anu aman, sareng ECU sapertos Gambar 2. OEM CA ngandung konci pribadi pikeun nandatanganan sadaya sertipikat ECU. Éta kedah écés ditangtayungan tina panyingkepan pikeun ngahindarkeun generasi ECU sareng suku cadang mobil. Biasana, éta dikandung dina fasilitas anu aman. Sistem inisialisasi mangrupikeun alat anu ngalaksanakeun prosedur sapertos anu digambarkeun dina Gambar 2. Pabrikan ECU atanapi perusahaan mobil kedah ngembangkeun alat ieu.

Programming Bagian Mobil

Suku cadang mobil ogé kedah ngalaman prosés initialization anu sami supados tiasa dioténtikasi ku ECU. OEM CA, kalayan bantosan sistem inisialisasi, kedah ngahasilkeun sapasang konci anu unik pikeun unggal alat, teras ngaluarkeun sareng ngamuat sertipikat bagian mobil (contona, kaméra), sareng pamustunganana ngamuat Sertipikat OEM anu saling dipercaya kana bagian mobil. Dina dokumén ieu, IC DS28C40 dipaké pikeun ngarojong ieu. Format sertipikat anu dirojong ku DS28C40 dipidangkeun dina Tabel 3.

meja 3. Eusi bijil kaméra urang, Disimpen dina DS28C40

| sawah | PEDARAN |

| DS28C40 ROMID | Unggal DS28C40 gaduh identifier unik 64-bit anu disebut ROMID. |

| Koordinat ECDSA Public Key X | Unggal DS28C40 gaduh pasangan konci statik unik pikeun tujuan auténtikasi. Widang ieu ngandung bagian umum tina pasangan konci ieu.

Kusabab saha waé tiasa ngahasilkeun sapasang konci, sertifikasi dilaksanakeun dina konci umum ieu pikeun ngabuktikeun yén éta parantos disatujuan ku Akar CA anu saling dipercaya. |

| ECDSA Public Key Y koordinat | |

| data tambahan | Data sawenang-wenang tambahan |

| Komponén ECDSA Signature Sunda | Tanda tangan ieu diitung nganggo konci pribadi Root CA Authority nalika sertipikat "dikaluarkeun".

Éta ngégél widang anu disebatkeun di luhur; teu aya anu tiasa ngajalin sertipikat atanapi ngarobih sertipikat. Sertipikat ngajamin yén nilai ECDSA Public Key dina widang di luhur cocog sareng identifier ROMID sareng data sawenang anu diklaim dina sertipikat AND parantos dikaluarkeun ku Akar CA anu dimaksud. tanda tangan valid bisa dihasilkeun ngan ku Akar CA sah. |

| ECDSA Signature S komponén |

Pamasangan sertipikat kaméra ogé ngalibetkeun tilu éntitas nyaéta CA, sistem inisialisasi, sareng DS28C40 sakumaha Gambar 3. CA gaduh konci pribadi pikeun nandatanganan sertipikat. Éta kedah écés dijagi tina panyingkepan pikeun ngahindarkeun generasi bagian mobil anu jahat. Biasana, éta dikandung dina fasilitas anu aman. Sistem inisialisasi saleresna mangrupikeun alat anu ngalaksanakeun prosedur sapertos anu digambarkeun dina Gambar 3.

Dina hambalan kahiji, DS28C40 timer ngahasilkeun pasangan konci publik-swasta acak dina mémori aman na, sarta outputs konci publik pikeun Certified ku CA. CA lajeng maca kaluar konci publik DS28C40, dibangkitkeun sertipikat alat, tur nyimpen deui kana mémori DS28C40. Panungtungan, sistem inisialisasi tiasa nyimpen Sertipikat CA kana DS28C40 nganggo format anu saderhana pisan (ngan ukur konci umum CA, anu katelah Otoritas Public Key, disimpen) Ku cara kitu, bagian mobil tiasa diaktipkeun sacara kriptografi atanapi nulis kontrol aksés ka memori na bisa diaktipkeun.

Sering pisan, suku cadang mobil diinisialisasi ku pabrik suku cadang mobil anu disatujuan OEM, sanés OEM sorangan. Skéma sertifikasi ngamungkinkeun pikeun ngawakilan léngkah ieu tanpa peryogi OEM pikeun ngabagi konci pribadi OEM CA kritis kaamanan. Pabrikan suku cadang mobil biasana gaduh CA sorangan, kalayan sertipikat sorangan nandatanganan konci pribadi sareng Sertipikat CA. Bagianna ditampi ku ECU mobil upami ieu nyepeng sertipikat CA produsén bagian mobil. Ku alatan éta, OEM ngawaskeun loading sertipikat produsén bagian mobil katuhu kana ECUs ku kituna alat produsén bagian ditarima salaku "asli". Angka hareup depicts initialization sahiji bagian mobil ngagunakeun DS28C40.

Upami aya tulisan anu aman diperyogikeun, maka Konci Umum Tulis Otoritas kedah dipasang ogé (tingali Gambar 3). Konci publik otoritas nulis ieu mangrupikeun bagian tina pasangan konci Akar CA kadua ngan ukur dianggo pikeun nyerat. Ku alatan éta, Akar CA ngandung konci swasta sejen disebut Write Authority Private Key pikeun ngabedakeun pamakéan na.

Salaku tambahan, jasa preprogramming Analog Devices, Inc. tiasa ngalakukeun léngkah-léngkah anu diungkabkeun dina Gambar 3. Hal ieu dilakukeun ku cara ngimpor aman tina konci pribadi CA kana fasilitas uji aman Alat Analog. Ku ngalakukeun kitu, éta bisa nyieun generasi DS28C40 pasangan konci na sertipikat preprogrammed loba gampang pikeun mobil OEM.

Operasi Papasangan

Nalika bagian mobil sapertos dipasang sareng dipasang dina ECU, auténtikasi awal kedah dilakukeun ku ECU pikeun mastikeun bagian éta ti produsén bagian anu disatujuan berkat skéma dumasar sertipikat. Auténtikasi ieu suksés upami ECU tiasa suksés pariksa réspon bagian mobil kana tantangan éta. Sanajan kitu, ieu teu ngajaga ngalawan swapping bagian tanpa kontrol sakumaha sakabeh bagian dikaluarkeun ku CA sarua sah. Pikeun meungkeut bagian salajengna permanén ka chassis mobil husus, cék tambahan bisa dipigawé ku ECU ngagunakeun informasi disimpen dina mémori aksés-dikawasa bagian mobil urang. Inpormasi kalebet idéntifikasi unik bagian mobil sareng konci umum. Pikeun exampLe, papasangan dumasar-sertipikat tiasa saukur nyimpen identifiers unik atanapi konci umum antara ECU jeung bagian mobil.

Catetan yén sakabéh aliran auténtikasi dipedar di bagian ieu kudu dipigawé unggal waktu (verifikasi sertipikat kahiji lajeng respon bagian urang) nu ngagambarkeun hit latency timing.

Pilihan Key Public statik

Upami kalenturan tina skéma sertifikasi sateuacana henteu diperyogikeun, cara papasangan anu langkung saderhana tiasa dihontal nganggo konci umum statik. Ieu tiasa dilakukeun di lokasi anu dipercaya, salami manufaktur atanapi di garasi, contonaample, nalika masang / ngalereskeun kaméra mobil urang. angka 4 nembongkeun papasangan bagian mobil jeung ECU. Dina skéma ieu, konci publik ECU sacara langsung disimpen kana bagian mobil DS28C40 ku aktor akreditasi, kalawan asumsi yén konci publik téh dipercaya. Operasi sabalikna ogé dipigawé dimana konci publik bagian mobil urang (DS28C40) langsung ditulis kana mémori ECU, asumsina eta dipercaya. Upami operasi dijalankeun ku pihak anu dipercaya, ECU sareng bagianna ayeuna dipasangkeun sabab silih percanten kana konci umum masing-masing. Upami bagianna diganti ku anu énggal, anu terakhir ditolak ku ECU salaku konci umum dina mémori anu dianggo ku ECU pikeun pariksa réspon bagian éta henteu cocog sareng konci pribadi bagian énggal.

skéma ieu leuwih basajan tur gancang dieksekusi dina eta teu kaasup penerbitan sarta verifikasi sertipikat, tapi merlukeun leuwih kapercayaan dina asal bagian jeung prosés papasangan sakumaha konci publik langsung dimanipulasi. Lamun kenop publik bisa dikawasa ku pamuter rogue, hiji ieu bisa kalawan bébas ngaganti konci umum saling disilihtukeurkeun sarta ngahubungkeun bagian anyar. Catet yén skéma ieu skips auténtikasi kuat awal bagian mobil; kituna, counterfeits teu dicegah.

Instalasi Key Rahasia Dibagi langsung

Nyapasangkeun ogé tiasa dilakukeun ku cara langsung ngaprogramkeun konci rahasia anu dibagi kana ECU sareng bagian kendaraan. Mangpaat tina metode ieu nyaéta pangbasajanna sareng biasana panggancangna pikeun itungan komputasi kriptografi. Sarupa sareng silih tukeur konci umum ku aktor anu dipercaya anu disebatkeun di luhur, rahasia anu dipilih sacara acak disimpen langsung kana bagian mobil DS28C40 sareng ECU ku aktor akreditasi. Anggap operasi ieu dijalankeun ku pihak dipercaya, ECU jeung bagian ayeuna dipasangkeun sabab babagi konci rusiah sarua. Upami bagianna diganti ku anu énggal, konci rusiah anu leres kedah dipasang kana bagian éta; disebutkeun, eta ditolak ku ECU salaku konci dibagikeun dina-memori dipaké ku ECU pikeun pariksa yen respon bagian urang teu cocog bagian anyar.

DS28C40 bisa dikirimkeun ku Rahasia dibagikeun preloaded diturunkeun tina konci rusiah root sarta ID 64-bit unik digabungkeun jeung ID manufaktur 16-bit. Rahasia akar teras tiasa langsung disimpen kana ECU supados masing-masing tiasa nampi sadaya bagian mobil. Ngabogaan rusiah root ngamungkinkeun derivasi sahiji konci dibagikeun sarua ku ECU.

Alternatipna, sareng pikeun ngirangan résiko anu aya dina panyingkepan konci akar unik anu aya dina sadaya ECU, garasi / pabrik anu dipercaya tiasa langsung ngamuat rusiah anu dibagi kana ECU sapertos Gambar 5.

Pilihan Ngadegkeun Key

Pilihan hibrida ngalibatkeun auténtikasi dumasar-sertipikat awal sareng papasangan dumasar-konci rahasia nganggo protokol Elliptic-curve Diffie-Hellman (ECDH). Pilihan papasangan dumasar-konci rusiah merlukeun léngkah anu sarua jeung pilihan dumasar-sertipikat. Léngkah tambahan (ECDH) sacara aman netepkeun konci rahasia anu dibagi antara ECU sareng bagian mobil tanpa ngungkabkeun inpormasi sénsitip nalika dipasangkeun.

Mangpaat pilihan ngadegna konci téh sababaraha. Skéma éta gampang ngamungkinkeun sababaraha panyadia bagian pikeun ngahasilkeun bagian anu disertipikasi OEM: Dina waktos instalasi, bagian tiasa dioténtikasi sapinuhna salaku asli. Léngkah ECDH tambahan mawa dua advantages. Éta sacara permanen ngabeungkeut bagian mobil ka ECU sasis ku ngahasilkeun rusiah anu saling dibagikeun, unik pikeun asosiasi éta, pikeun nyegah gampang ngagantian bagian otentik. Éta ogé ngamungkinkeun auténtikasi anu gancang pisan (kakeunaan engké) ngalangkungan verifikasi sertifikasi salajengna sareng ngagunakeun algoritma konci rahasia anu langkung gancang tibatan auténtikasi dumasar-sertipikat dua léngkah. DS28C40 nyimpen rusiah dibagikeun sarua (SECRET_S) dina mémori na kalawan ngagunakeun "Itung jeung Tulis SHA-256 Rusiah" paréntah, bari ECU nyimpen rusiah sarua dina mémori ditangtayungan akibatna ngalengkepan pasangan sakumaha per Gambar 6. Lamun bagian bakal diganti ku nu anyar, ditolak ku ECU salaku konci dibagikeun dina-memori dipaké ku ECU pikeun pariksa respon bagian urang teu cocog bagian anyar.

Rupa-rupa Skéma Verifikasi Part-to-Mobil

Suku cadang mobil sareng ECU saacanna dipasangkeun nganggo salah sahiji metode anu dijelaskeun dina dokumén ieu, sapertos dumasar-sertipikat, konci umum statik, konci rahasia anu dibagikeun, atanapi pendirian konci ayeuna nyayogikeun panyalindungan anu langkung kuat pikeun kaamanan mobil. Pemalsuan, panipuan, sareng serangan dihalangan ku tiasa saling ngabuktoskeun identitas sareng kaayaan siklus kahirupan bagian mobil atanapi ECU. Upami salah sahiji aset anu dikadalikeun teu tiasa dipercaya sabab gagal dina prosés verifikasi, maka ECU atanapi bagian mobil tiasa lirén beroperasi sareng ngajaga sistem dina kaayaan anu aman, contona.ample, nyegah mobil ngajalankeun, mintonkeun ngabejaan on dasbor. Skéma auténtikasi ngabalikeun ngamungkinkeun suku cadang mobil ngeureunkeun fungsina nalika aranjeunna henteu napel kana ECU anu sah (kusabab serangan lalaki-di-tengah atanapi swap bagian anu teu dikontrol kana kendaraan anu sanés). Skéma sapertos kitu ogé dianggo pikeun ngadalikeun aksés nulis kana mémori internal bagian mobil pikeun ngawétkeun siklus hirup sareng data konfigurasi tina modifikasi anu teu dihoyongkeun.

Idéntifikasi sareng Auténtikasi Bagian Mobil ku ECU

ECU kedah ngaidentipikasi sareng ngabuktoskeun kaaslianana bagian mobil salami pamakean normal pikeun mastikeun yén éta asli, sareng leres dihubungkeun sareng sasis. Ieu tiasa dilakukeun nalika mesin ngamimitian, sareng périodik nalika mobil dijalankeun.

Auténtikasi dumasar-sertipikat

Dina auténtikasi berbasis sertipikat, ECU sareng bagian mobil kedah ngabagi sertipikat otoritas sertifikasi umum. Dokumén éta parantos ngajelaskeun rupa-rupa skéma delegasi sertifikasi, tapi ahirna, ECU kedah tiasa pariksa sertipikat bagian mobil nganggo konci umum otoritas sertifikasi anu ngaluarkeun sertipikat bagian éta. Upami bagian mobil ogé kedah ngabuktoskeun kaaslianana ECU, maka bagian mobil ogé kedah tiasa pariksa sertipikat ECU nganggo sertipikat otoritas sertifikasi.

Nalika nganggo DS28C40, sertipikat bagian mobil tiasa disimpen dina mémori DS28C40 (ECU tiasa nyandak deui nganggo paréntah "Baca Mémori"). DS28C40 tiasa nyimpen sertipikat otoritas sertifikasi sakumaha per format husus ditetepkeun dina spésifikasi DS28C40. Sertipikat ECU tiasa diverifikasi ku DS28C40 nganggo paréntah "Authenticate ECDSA Public Key". Saatos suksés, konci umum ECU dianggap dipercaya. Léngkah verifikasi sertipikat (salah sahiji cara atanapi dua cara) dituturkeun ku léngkah salajengna anu dijelaskeun dina Gambar 7.

Auténtikasi Key Public statik

Pikeun dianggap otentik, alat-alat kedah ngabuktikeun pangaweruh ngeunaan konci pribadi anu pakait sareng konci umum anu diémbarkeun dina sertipikatna (pemalsu henteu kantos gaduh aksés kana konci pribadi alat anu asli). Milik konci swasta katuhu bisa dibuktikeun ngagunakeun algoritma ECDSA dina bagian tantangan-response tina protokol sakumaha per Gambar 7. Pikeun tujuan éta, ECU latihan Itungan jeung Baca Page auténtikasi runtuyan DS28C40. ECU ngirimkeun tantangan ka DS28C40 ngaliwatan paréntah ieu.

DS28C40 sacara digital nandatanganan nomer acak anu ditambahan kana inpormasi tambahan kalayan operasi tanda tangan ECDSA nganggo konci pribadina. Tanda tangan anu hasilna dipulangkeun ka ECU anu ngalaksanakeun operasi verifikasi ECDSA dina data anu sami sareng nganggo konci umum bagian mobil. Kapercayaan kana konci umum anu dianggo pikeun verifikasi tiasa didamel dina léngkah verifikasi sertipikat sateuacana sapertos anu kakeunaan di luhur, atanapi ngalangkungan pamasangan anu dipercaya tina konci umum bagian kana mémori ECU sacara statik. Saatos suksés, ECU nampi bukti resmi yén duanana tungtung nganggo data anu sami sareng konci pribadi bagian mobil cocog sareng konci umum anu dianggo ku ECU. Kriptografi konci umum ngagaduhan advantage teu babagi informasi rusiah antara rupa alat. Sanajan kitu, kapercayaan kana konci publik kudu dijamin, boh ngaliwatan skéma dumasar sertipikat atawa ku cara maké prosés bursa konci publik dipercaya sakumaha kakeunaan dina bagian kahiji.

Auténtikasi basis Rahasia dibagikeun

Naha rusiah anu dibagikeun langsung dipasang atanapi diadegkeun ngaliwatan ECDH, prosés auténtikasi bagian mobil ieu gumantung kana palaksanaan protokol tangtangan-réspon. DS28C40 ngagunakeun HMAC-SHA256 salaku kode auténtikasi pesen (MAC). Dina protokol ieu, ECU ngirimkeun tantangan acak ka bagian mobil salaku parameter tina "Itung jeung Baca Page auténtikasi" paréntah disadiakeun ku DS28C40 linggih dina bagian mobil. DS28C40 ngitung HMAC-SHA256 tina tantangan (sareng data anu sanésna) nganggo rusiah anu dibagikeun sareng ngabalikeun MAC anu hasilna. Prosés ieu dipidangkeun dina Gambar 8.

ECU ngalaksanakeun itungan anu sami dina data anu sami sareng versi konci anu dibagikeun sareng ngahasilkeun MAC kadua. Upami duanana nilai MAC cocog, éta negeskeun yén data sareng konci rahasia anu dibagikeun cocog dina dua tungtung, ngabuktikeun aksésori sah. Ayeuna, panggunaan bagian mobil tiasa diidinan. Advantage tina dua padika ieu nyaéta komputasi 12x langkung gancang tibatan metode konci umum anu ngagunakeun ECDSA.

Auténtikasi (Attestation) tina Eusi Mémori Bagian Mobil ku ECU

Atestasi eusi mémori bagian mobil ngalengkepan idéntifikasi / auténtikasi sareng ngamungkinkeun pikeun meunangkeun tampbukti er-bukti tina sagala rupa sipat na, kayaning informasi siklus hirup, calibration sareng setelan, pangropéa, jeung léngkah manufaktur atawa informasi sawenang OEM-diartikeun séjén. Attestation ieu, kanyataanna, dilaksanakeun sakaligus sareng metode idéntifikasi sareng auténtikasi anu kakeunaan anu disebatkeun di luhur dimana eusi mémori bagian ditandatanganan (ngaliwatan ECDSA atanapi HMAC-SHA256) sareng tantangan ECU anu datang nalika ngalaksanakeun paréntah "Itung sareng Baca Mémori Auténtikasi" paréntah. , Ku kituna, ngabuktikeun asal jeung kaaslianana. Upami sakedik data mémori DS28C40 dirobih nalika transit antara bagian mobil sareng ECU, atanapi upami konci panandatanganan henteu sah, ECU perhatikeun sabab gagal pariksa tanda tangan data, sahingga ngahalangan sadaya tampering tina usaha pemalsuan. Data biasana dicandak tina mémori bagian mobil ku ngaluarkeun paréntah "Baca Mémori" ka DS28C40. Éta ogé tiasa ngan saukur "dianggap" ku ECU, ngaleungitkeun kabutuhan maca data unggal waktos auténtikasi kedah dilakukeun.

Dina IC DS28C40, mémori dibagi jadi sababaraha halaman panjangna tetep. Prosés auténtikasi anu sami tiasa diulang sareng salah sahiji halaman. Ogé, upami diperlukeun, enkripsi bisa ditambahkeun kalawan leuwih léngkah pikeun nyegah eavesdropping eusi mémori bagian mobil urang nalika keur transit.

Tulisan Aman kana Halaman Mémori Bagian Mobil

Eusi mémori bagian mobil écés mangrupikeun aset pikeun ngamankeun; kituna, kontrol aksés nulis ketat diperlukeun pikeun ngaropéa data, kayaning calibration, setelan, jeung / atawa informasi siklus hirup. Pikeun ngahontal ieu, urut papasangan sareng skéma auténtikasi diungkit. Bagian ieu ngabahas sababaraha cara pikeun ngajaga mémori bagian mobil.

Nulis Data Kalibrasi / Daur Kahirupan

Salila ngalayanan subsistem kendaraan di garasi atanapi pabrik, operasi nulis mémori tiasa dilaksanakeun sareng dikawasa ku aktor akreditasi. DS28C40 nawarkeun kontrol aksés nulis memori ngagunakeun algoritma ECDSA atawa ngagunakeun algoritma dibagikeun-rusiah HMAC-SHA256. Operasi nulis énkripsi mungkin, sanajan teu kajawab dina catetan aplikasi ieu. Kahiji, a maca kaluar tina eusi kaca memori target ayeuna dipigawé sakumaha per Gambar 9. Lajeng:

Pikeun auténtikasi basis konci umum:

- Garasi / pabrik ngajalankeun paréntah "Authenticate ECDSA Public Key" pikeun nga-asténtikasi sertipikat sorangan. Upami DS28C40 diinisialisasi sareng sertipikat CA anu cocog sareng sertipikat garasi, DS28C40 percanten ka sertipikat anu diajukeun sareng nganggo konci umum anu cocog pikeun operasi verifikasi ECDSA salajengna.

- Garasi / pabrik ngajalankeun paréntah "Authenticate ECDSA Write Memory", nandatanganan sacara digital boh data halaman mémori ayeuna sareng énggal, nganggo konci pribadina. Rupa-rupa pilihan tiasa dilaksanakeun dina kawijaksanaan OEM dina hal ieu: Garasi/pabrik tiasa gaduh konci pribadi sacara lokal dina "kotak aman," atanapi prosés auténtikasi tiasa dijalankeun online sareng server OEM, ngajaga konci pribadi disimpen dina jarak jauh. infrastruktur.

- DS28C40 marios tanda tangan anu aya dina paréntah "Authenticated ECDSA Write Memory" nganggo konci umum anu diverifikasi sateuacana nampi dina paréntah "Authenticate ECDSA Public Key". Kana suksés, eusi mémori diropéa, hartina duanana konci na informasi kaasup dina cocog itungan signature digital, Ngahindarkeun override kontrol aksés jeung manipulasi data dina transit.

Pikeun Auténtikasi Berbasis Kunci Rahasia anu Dibagi:

- Garasi / pabrik ngajalankeun paréntah "Authenticate SHA256-Write", ngitung HMAC-SHA256 dina data halaman mémori ayeuna sareng énggal, nganggo konci rahasia anu dibagikeun. Rupa-rupa pilihan tiasa dilaksanakeun dina kawijaksanaan OEM dina hal ieu: Garasi/pabrik tiasa gaduh konci anu dibagi sacara lokal dina "kotak aman," atanapi prosés auténtikasi tiasa dijalankeun online sareng server OEM, ngajaga konci rahasia disimpen dina jarak jauh. infrastruktur.

- DS28C40 marios MAC anu aya dina paréntah "Authenticated ECDSA Write" nganggo rusiah anu dibagikeun. Kana suksés, eusi mémori diropéa, hartina duanana konci rusiah dibagikeun jeung informasi kaasup dina cocok itungan MAC, Ngahindarkeun override kontrol aksés jeung manipulasi data dina transit. Prosésna dipidangkeun dina Gambar 10.

Aktivasina Kriptografi Bagian Mobil ku ECU

Dina skéma ieu, bagian mobil authenticates ECU. Ngagunakeun DS28C40, ieu ditarjamahkeun kana ngajalankeun hiji operasi nulis dioténtikasi ditétélakeun di luhur dina dokumen pikeun ngadalikeun hiji pin kaluaran DS28C40. Tanpa Kapercayaan ditangtoskeun, ngadalikeun pin kaluaran mustahil. Pin kaluaran tiasa ngontrol tingkat sinyal anu tiasa sawaréh atanapi lengkep nganonaktipkeun operasi bagian mobil, naon waé pilihan anu cocog tina sudut pandang kaamanan.

Nalika nganggo DS28C40 pikeun ngontrol aktivasina bagian mobil, ECU kedah ngabuktikeun yén éta gaduh rusiah anu sah atanapi konci pribadi (dua skéma mungkin). Tingali Tulisan Aman kana bagian Halaman Mémori Bagian Mobil sabab jalanna sami tapi nyerat kana halaman mémori maya khusus anu ngatur kaayaan GPIO sakumaha Gambar 11.

Ringkesan

Dijamin kinerja bagian mobil jeung operasi aman bisa leuwih hadé dihontal ku palaksanaan rupa pilihan papasangan dibahas. Pilihan ieu tiasa paling hadé dihontal ku alat sapertos DS28C40 sareng panggunaan / pangaweruh ngeunaan skéma kriptografi anu disayogikeun pikeun ECDSA sareng HMAC-SHA. Ringkesan saderhana mangpaat dipidangkeun dina Tabél 4.

meja 4. Mangpaat Pilihan béda

| SKIM | KUNCI PROSES INSTALASI | PROSES PAIRING | ID AND auténtikasi kuat bagian | AUténtikasi kuat OF DATA siklus hirup | AMAN HIRUP SIKLUS DATA NULIS | CRYPTO- GRAFIK aktivasina OF suku cadang mobil | LATENSI ngitung |

| Sertipikat- Dumasar | Aub (CA diperlukeun) | gampil | Kuat | Kuat | Kuat | Kuat | Lalaunan |

| Konci Public statik | Gampang (Pasang fasilitas kedah dipercanten.) | Gampang (A

Kelemahanna nyaéta fasilitas papasangan kedah dipercanten.) |

Sedeng

(Upami pamaén jahat tiasa ngontrol konci umum, maka bagian énggal tiasa dikaitkeun.) |

Sedeng | Sedeng | Sedeng | Sedeng (2x langkung gancang dumasar kana Sertipikat; teu aya verifikasi sertipikat) |

| Dibagikeun konci Rahasia Langsung | Gampang (Pasang fasilitas kedah dipercanten.) | Gampang (A

kelemahan nyaeta fasilitas papasangan kudu dipercaya.) |

Kuat | Kuat | Kuat | Kuat | Gancang (12x langkung gancang

tinimbang dumasar sertipikat) |

| Ngadegna konci | Aub (CA diperlukeun) | Aub (ECDH

diperlukeun) |

Kuat | Kuat | Kuat | Kuat | Gancang (Sarua jeung Konci Rahasia Dibagi Langsung) |

Rujukan / Sumberdaya lianna

Heug, Michael. Solusi Guide 7632, DeepCover Secure Automotive Authenticator Solution Guide.

Solusi Desain No. 56, Percaya Sértipikat Digital Anjeun—Sanaos Offline.

Pikeun detil tambahan, tingal DS28C40 / DS28E40 / DS2478 Data Sheets, DS28C40 / DS28E40 / DS2478 Security User's Guides, sareng DS28C40 EV kit / DS28E40 EV kit Data Sheets.

Dokumén / Sumberdaya

|

Alat analog DS28C40 DeepCover Automotive I2C Authenticator [pdf] Manual pamaké DS28C40 DeepCover Automotive I2C Authenticator, DeepCover Automotive I2C Authenticator, Automotive I2C Authenticator, Authenticator |